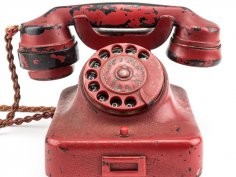

Zlicytowano telefon Hitlera

20 lutego 2017, 12:39Dom aukcyjny Alexander Historical Auctions zlicytował za 243 tys. dol. telefon podarowany Hitlerowi przez Wehrmacht.

Wysoki rangą menedżer Apple'a i dwóch policjantów oskarżeni o przekupstwo

26 listopada 2020, 04:21Thomas Moyer, szef Apple'a ds. bezpieczeństwa oraz dwóch policjantów z Biura Szeryfa Hrabstwa Santa Clara zostało oskarżonych o przekupstwo. Moyer, zastępca szeryfa Rick Sung oraz kapitan James Jensen oraz lokalny przedsiębiorca Harpreet Chadha zostali oficjalnie oskarżeni o przekupstwo związane z wydaniem pozwolenia na broń pracownikom Apple'a.

Średniowieczna dieta. Jak przestrzegano zaleceń Kościoła po reformie kluniackiej?

2 sierpnia 2024, 09:52W średniowieczu religia odgrywała dużą rolę w różnych aspektach życia. Większość informacji na ten temat pochodzi z dokumentów, które w znacznej mierze opisują życie elit ówczesnych społeczeństw. Na szczęście współczesne metody badawcze pozwalają zarówno na zweryfikowanie tego co wiemy i wnioskujemy z dokumentów oraz zdobycie nowych informacji. Jedną z takich metod jest badanie izotopów w szkieletach zmarłych osób, co pozwala na przykład określić ich dietę.

Microsoftowi nie podoba się umowa Google'a z DoubleClick

16 kwietnia 2007, 08:57Przedstawiciele Microsoftu uważają, że zamiar przejęcia przez Google’a firmy DoubleClick budzi poważne zastrzeżenia i transakcji powinien przyjrzeć się urząd antymonopolowy. Menedżerowie firmy z Redmond rozmawiali w tej sprawie z przedstawicielami AOL, AT&T i Yahoo, którzy wyrazili podobne zastrzeżenia.

Brak związku stężenia rtęci z autyzmem

20 października 2009, 22:46Zwolennicy teorii o zdolności rtęci oraz zawierających ją szczepionek do wywoływania autyzmu mają kolejny twardy orzech do zgryzienia. Jak wynika z badań należącego do Uniwersytetu Kalifornijskiego Instytutu MIND, nie istnieje statystyczna zależność pomiędzy poziomem tego metalu oraz występowaniem u dzieci autyzmu bądź jego brakiem.

Szczęście matki ważniejsze niż szczęście ojca

4 kwietnia 2011, 15:47W Wielkiej Brytanii podsumowano wyniki wieloletnich badań, podczas których ludzie w wieku 10-15 lat, pochodzący z 40 000 gospodarstw domowych odpowiadali na pytania dotyczące poczucia szczęścia. Badania wykazały, że na dziecko bardziej wpływa to, czy matka jest szczęśliwa w związku, niż czy jest szczęśliwy ojciec.

Miejsce urodzenia matki ważne dla zdrowia dziecka

24 czerwca 2014, 18:17Badacze z Uniwersytetu Kalifornijskiego w Los Angeles (UCLA) dowiedli, że miejsce urodzenia matki jest związane z ryzykiem wystąpienia autyzmu u jej dziecka. Uczeni wykorzystali dane ze zróżnicowanego rasowo hrabstwa Los Angeles i odkryli, że w porównaniu z dziećmi białych Amerykanek dzieci pochodzących z zagranicy Czarnych, Filipinek, Wietnamek oraz kobiet urodzonych w Ameryce Centralnej i Południowej są narażone na większe ryzyko autyzmu

Króliki lubią rośliny z dużą ilością DNA

21 marca 2019, 12:12Króliki lubią jeść rośliny z dużą ilością DNA (o większym genomie). Bezkręgowce, np. ślimaki, wykazują natomiast odwrotne preferencje.

Sotheby's: aukcja prekursora wszystkich znaczków

28 października 2021, 12:41Siódmego grudnia odbędzie się organizowana przez dom aukcyjny Sotheby's aukcja datowanego dokumentu ze znaczkiem pocztowym Penny Black. Penny Black był pierwszym na świecie znaczkiem pocztowym. Cena za ten wyjątkowy walor może sięgnąć nawet 4-6 mln funtów.

Przyjaciel odstrasza choroby

3 stycznia 2008, 15:19Już po chwili zastanowienia przychodzi na myśl co najmniej kilka sposobów wydłużenia życia, np. dieta czy ćwiczenia. Okazuje się jednak, że równie korzystnie (jeśli nie lepiej) wpływa na nasze zdrowie posiadanie przyjaciół. Najbliżsi zmieniają biochemię mózgu oraz modyfikują działanie układu odpornościowego.